Dans les projets Talend et Talaxie, je vois trop souvent des mots de passe écrits en clair, directement dans :

- des métadonnées de connexions,

- des composants (

tDBConnection,tFTPConnection…), - des contextes (

context.password = "monSecret123"), - des fichiers de configuration externe,

- voire dans du code Java de routines.

Soyons directs :

- C’est une bombe à retardement.

- Et c’est totalement évitable.

Stocker un mot de passe en clair, c’est offrir à n’importe qui ayant accès au projet un accès direct à tes bases, API, serveurs ou environnements de production.

Une copie du workspace, un export partagé par erreur, un repository Git mal protégé… il suffit d’une seule négligence.

Et il faut aussi le dire sans détour : en tant que développeurs, nous avons la responsabilité de protéger les accès qui nous sont confiés.

Les mots de passe ne nous appartiennent pas. Ils engagent nos clients, leurs données, leur sécurité.

Les exposer, même involontairement, est une erreur professionnelle évitable.

La bonne nouvelle : Talend et Talaxie permettent très facilement de mettre en place un mécanisme de chiffrement/déchiffrement léger et efficace.

Dans ce guide, je te montre comment :

- Comprendre pourquoi tu ne dois plus jamais stocker un secret en clair

- Mettre en place une routine Java de chiffrement/déchiffrement

- L’utiliser dans tes jobs (contextes, connexions BD, API…)

- Organiser proprement la gestion de tes secrets

- Les quelques pièges à éviter

1. Pourquoi arrêter immédiatement de stocker des mots de passe en clair ?

Voici les risques concrets :

- Vol de données si le workspace ou les

.itemsont accessibles - Compromission de serveurs via des métadonnées exportées

- Fuite de credentials lors d’un commit Git

- Impact RGPD si les mots de passe donnent accès à des données personnelles

- Coût élevé en rotation/renouvellement après incident

⚠️ Un mot de passe en clair n’est pas un secret. C’est un ticket d’accès non protégé.

2. Mettre en place une routine de chiffrement/déchiffrement

Le but de cet article est avant tout pédagogique : nous allons nous intéresser à l’encodage Base64.

⚠️ Base64 : encodage, pas chiffrement

Avant d’aller plus loin, soyons très clairs : la Base64 n’est pas un chiffrement, juste un encodage.

Elle ne protège rien, elle ne repose sur aucun secret, et elle se renverse instantanément avec n’importe quel outil en ligne.

Ce que tu gagnes :

- ne plus exposer un mot de passe en clair dans un

.item - éviter les fuites bêtes (copier/coller, logs, captures d’écran)

Ce que tu ne gagnes PAS :

- une vraie sécurité

- une protection contre un attaquant motivé

- une résistance si ton workspace ou Git sont accessibles

⚠️ Si ton mot de passe est sensible, cette méthode n’est pas suffisante. ⚠️

La Base64 est utilisée ici strictement dans un but pédagogique : montrer qu’il existe des solutions simples, rapides et accessibles pour arrêter de mettre des secrets en clair.

Pour les environnements sensibles, oriente-toi vers un vrai chiffrement (ex. AES), qui fera l’objet du second article.

Nous allons donc mettre en place une petite routine Java simple, suffisante pour illustrer le principe sans complexité inutile.

L’objectif de cette routine est simple :

- stocker un mot de passe chiffré/encodé dans les contextes, fichiers, métadonnées

- le déchiffrer à la volée dans les jobs au moment de l’exécution

Cette approche apporte :

- un vrai cloisonnement entre configuration et secrets

- une protection minimale si un projet est partagé

- une gestion plus propre dans le temps

- aucune modification lourde de l’architecture

Voici un exemple d’utilisation de chiffrement en Base64 (chiffrementBase64 / dechiffrementBase64) :

/*

* Chiffrement "léger" basé sur Base64.

* Objectif : ne plus stocker le mot de passe en clair dans les fichiers Talend,

* pas de fournir un chiffrement fort.

*/

public static String chiffrementBase64(String str, String key) {

if (key == null || key.length() < 2) {

System.err.println("Longueur de clé trop petite (2 caracteres minimum)");

return null;

}

if (Relational.ISNULL(str) || str.equals("")) {

System.err.println("La chaine a encrypter est vide, impossible de chiffrer");

return null;

}

// Encodage de la clé en Base64 pour l'injecter dans la chaîne

String encodedKey = Base64.getEncoder().withoutPadding().encodeToString(key.getBytes(StandardCharsets.UTF_8));

// Construction de la chaîne "longueur + clé encodée + mot de passe"

String toEncode = str.length() + encodedKey + str;

// Encodage global en Base64 pour obtenir la valeur à stocker

String encodedString = Base64.getEncoder().withoutPadding().encodeToString(toEncode.getBytes(StandardCharsets.UTF_8));

return encodedString;

}

/*

* Déchiffrement / décodage de la version Base64.

* On récupère la chaîne d'origine si la structure attendue est respectée.

*/

public static String dechiffrementBase64(String encstr, String key) {

if (Relational.ISNULL(encstr) || encstr.equals("")) {

System.err.println("La chaine a dechiffrer est vide, impossible de poursuivre le traitement");

return null;

}

if (key == null || key.length() < 2) {

System.err.println("Longueur de clé trop petite (2 caracteres minimum)");

return null;

}

String encodedKey = Base64.getEncoder().withoutPadding().encodeToString(key.getBytes(StandardCharsets.UTF_8));

// Décodage Base64 de la chaîne complète

byte[] decodedBytes = Base64.getDecoder().decode(encstr);

String decoded = new String(decodedBytes, StandardCharsets.UTF_8);

// Extraction de la partie après la clé encodée

int keyIndex = decoded.indexOf(encodedKey);

if (keyIndex < 0) {

System.err.println("Clé introuvable dans la chaine fournie, impossible de dechiffrer");

return null;

}

String lengthPart = decoded.substring(0, keyIndex);

String str = decoded.substring(keyIndex).replace(encodedKey, "");

// Vérification de cohérence sur la longueur

try {

int expectedLength = Integer.parseInt(lengthPart);

if (decoded.contains(encodedKey) && (str.length() == expectedLength)) {

return str;

} else {

System.err.println("Incoherence detectee lors du dechiffrement Base64");

return null;

}

} catch (NumberFormatException e) {

System.err.println("Longueur invalide lors du dechiffrement Base64 : " + e.getMessage());

return null;

}

}

On remarque que dans ce contexte, une clé a été introduite pour « complexifier » le décodage du mot de passe. Cependant, comme dit plus haut, cela ne permet pas de réellement chiffrer un mot de passe.

3. Comment utiliser ce mécanisme dans un job Talend/Talaxie ?

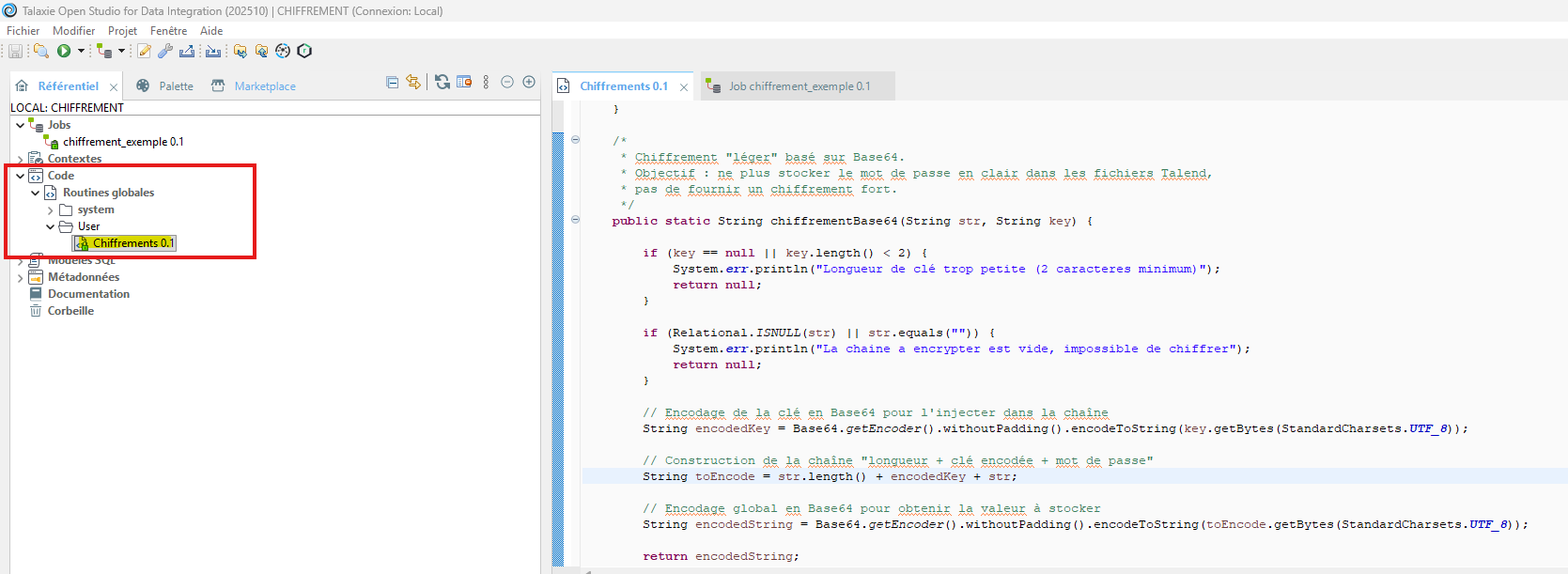

Étape 1 — Créer une routine Java

Crée une routine Java et ajoute les deux méthodes communiquées plus haut.

Étape 2 — Définir la clé de déchiffrement

Ta clé “secrète” doit être :

- stockée dans un fichier externe non versionné,

- ou transmise en paramètre d’exécution (

--context_param), - ou fournie via ton scheduler (planificateur de jobs).

Ne l’inclus jamais dans le projet Talend/Talaxie ni dans Git.

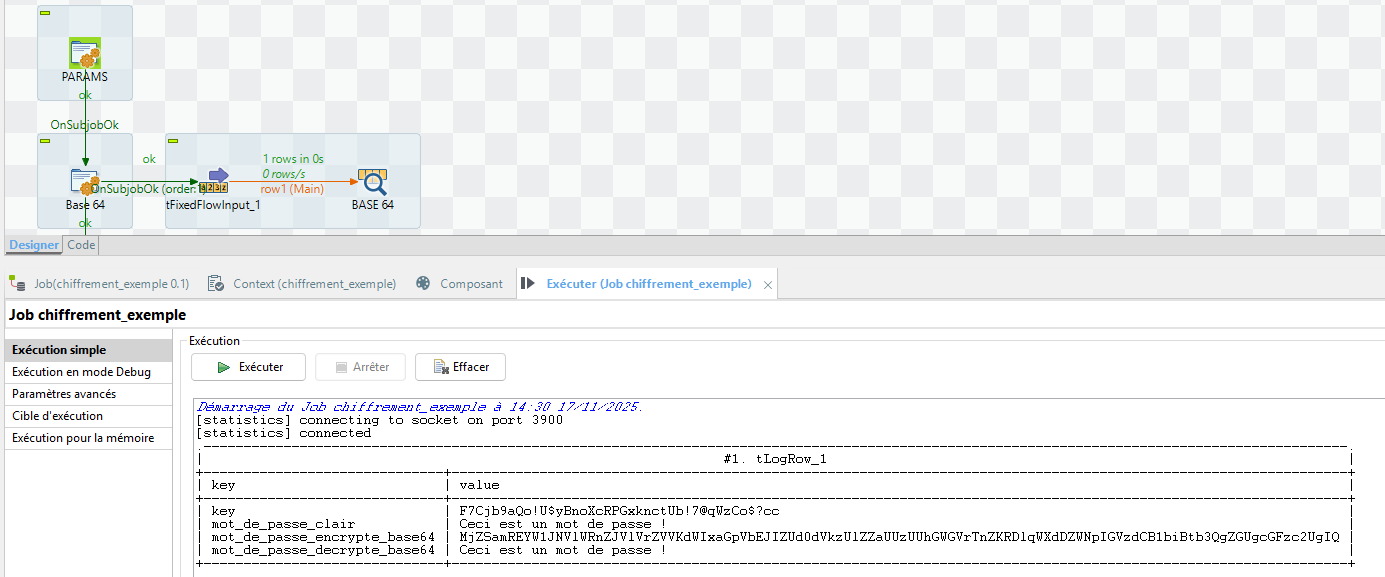

Dans cet exemple, nous allons utiliser la clé :

F7Cjb9aQo!U$yBnoXcRPGxknctUb!7@qWzCo$?cc

Évidemment, cette clé est un exemple. Ne la réutilise jamais telle quelle en production.

Étape 3 — Chiffrer tes mots de passe

Utilise un petit job pour transformer ton mot de passe, par exemple :

Mot de passe :

Ceci est un mot de passe !

+ Clé secrète

F7Cjb9aQo!U$yBnoXcRPGxknctUb!7@qWzCo$?cc

=

MjZSamREYW1JNVlWRnZJVlVrZVVKdWIxaGpVbEJIZUd0dVkzUlZZaUUzUUhGWGVrTnZKRDlqWXdDZWNpIGVzdCB1biBtb3QgZGUgcGFzc2UgIQ

C’est cette chaîne chiffrée que tu stockes ensuite dans tes variables de contexte, tes fichiers de configuration ou tes métadonnées. Le mot de passe en clair ne doit plus apparaître dans le projet.

Je t’ai déjà dit que base64 n’etait pas un réel chiffrement ?

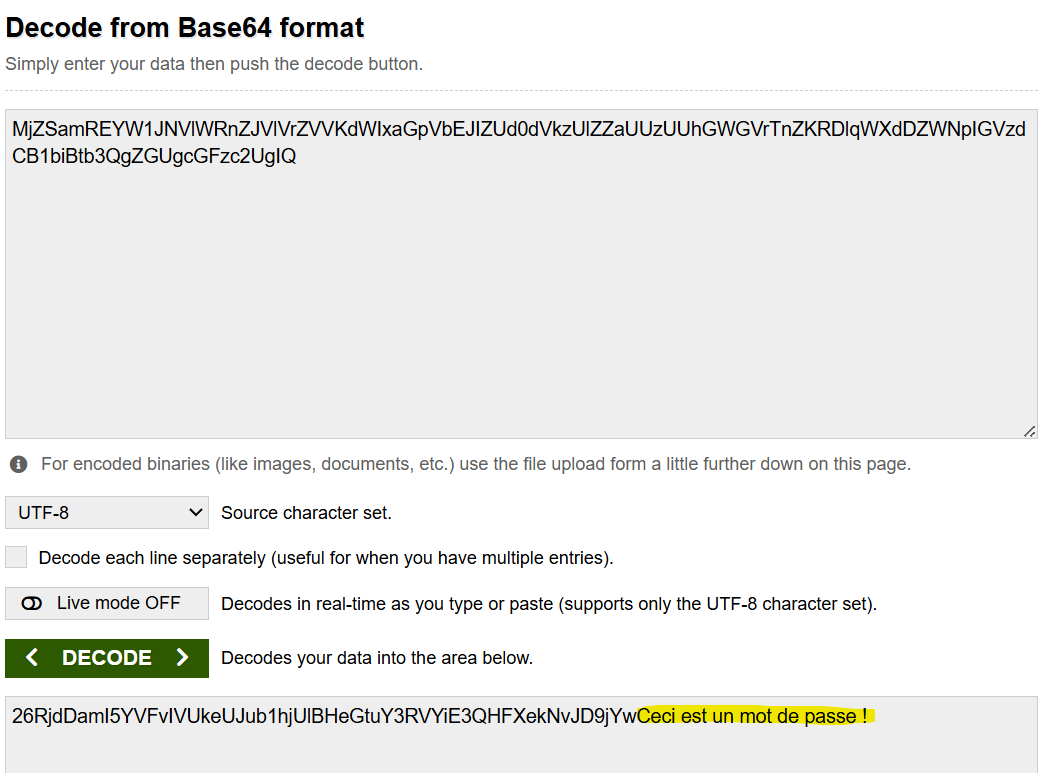

Pour vérifier, tu peux toi-même décoder cette chaîne sur un site comme base64decode.org

Tu verras que le mot de passe réapparaît très clairement dans le résultat :26RjdDamI5YVFvIVUkeUJub1hjUlBHeGtuY3RVYiE3QHFXekNvJD9jYwCeci est un mot de passe !

💡 Oui mais c’est parce que c’est une phrase !

Bien sûr, ici le mot de passe est une phrase donc identifiable !

Avec une suite de caractères aléatoires (comme la clé) il serait plus compliqué de l’identifier.

Mais on voit bien ici la limite de notre technique !

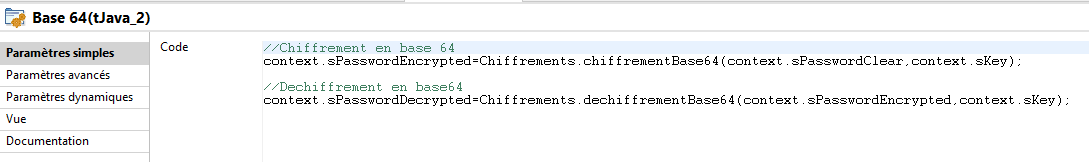

Étape 4 — Déchiffrer dans le job

Dans n’importe quel composant utilisant un mot de passe, ou permettant d’appeler du code java :

- tu appelles ta routine de déchiffrement,

- tu obtiens le mot de passe réel au moment de l’exécution,

- le secret n’apparaît jamais en clair dans les

.itemou les contextes.

Cette approche fonctionne parfaitement dans : tDBConnection, tFTPConnection, tRESTClient, tS3Connection, tJava,….

Étape 5 — Vérifier que tout fonctionne correctement

Après intégration :

- Exécute un job : la connexion doit fonctionner sans erreur

- Vérifie les logs : aucun mot de passe en clair

- Ouvre les fichiers

.item: aucune chaîne sensible lisible - Supprime temporairement la clé → le job doit échouer proprement

4. Organiser proprement la gestion des secrets

Voici les bonnes pratiques à adopter :

- Ne stocke que la version encodée/chiffrée des mots de passe dans Talend/Talaxie, ou mieux dans des fichiers de configuration externe.

- Ne versionne jamais ta clé (même dans un dépôt privé)

- Si la clé fuite : considère tous les mots de passe comme compromis et rechiffre-les

- Regroupe les secrets (chiffrés) dans un fichier ou une zone dédiée pour éviter la dispersion (un gestionnaire de mots de passe par exmeple)

- Fournis la clé au runtime : variable d’environnement, paramètre

--context_param, scheduler… - Documente le process pour éviter les erreurs :

- Comment générer un secret chiffré ?

- Où est stockée la clé ?

- Comment déployer un secret en recette ou prod ?

- Comment régénérer les secrets si la clé change ?

Cette méthode est simple, pragmatique, et largement suffisante pour améliorer l’hygiène de sécurité des projets Talend/Talaxie.

5. Pièges à éviter

- Mettre la clé de déchiffrement dans les contextes → erreur critique

- Laisser temporairement un mot de passe en clair dans un composant “en attendant”

- Encoder deux fois le même secret

- Oublier de vérifier les logs d’exécution

- Stocker des secrets en clair, même dans un dépôt Git privé

Ton objectif

Aucune chaîne sensible en clair dans le projet. Aucun accès possible sans la clé.

Si quelqu’un récupère ton workspace, il ne doit rien pouvoir exploiter.

Conclusion

Sécuriser les mots de passe dans Talend et Talaxie, ce n’est ni compliqué ni chronophage. Avec une routine de “chiffrement léger” + une clé externe :

- tu élimines les mots de passe en clair

- tu réduis massivement les fuites basiques

- tu restes cohérent avec de bonnes pratiques professionnelles

- tu gardes un système simple et léger, parfaitement adapté à ton activité

Base64 ne doit jamais être vu comme une solution de sécurité, mais comme une étape pour sortir rapidement d’un projet rempli de mots de passe en clair.

Ce niveau 1 permet d’assainir rapidement un projet Talend/Talaxie.

Le niveau 2 (AES) permet de réellement sécuriser un environnement sensible.

Les deux sont complémentaires : on commence simple, puis on monte en robustesse.

✅ Checklist de sécurisation

- Identifier tous les mots de passe stockés en clair

- Ajouter une routine de chiffrement/déchiffrement

- Chiffrer/encoder tous les secrets existants

- Stocker uniquement la version encodée dans les contextes

- Déplacer la clé hors du workspace

- Tester chaque connexion (BDD, FTP, API…)

- Vérifier les logs (aucune fuite)

- Documenter la procédure de gestion des secrets